IPv6’ya geçişi kısa sürede planlasa da planlamasa da, her kurum ve kuruluşun IPv6’nın özellikleri ve çalışma şekli konusunda temel bilgiye sahip olması kritik önem taşımaktadır. IPv4 adreslerinin tükenmesi, bununla birlikte öngörülebilir bir süre boyunca IPv6 ve IPv4’ün birlikte kullanılmaya devam edeceği göz önünde bulundurularak; ülkemiz kamu kurum ve kuruluşlarının IPv6’ya geçiş sürecinde karşılaşabilecekleri çeşitli güvenlik risklerine yönelik farkındalık oluşturulması ihtiyacı ortaya çıkmıştır. Kamu kurum ve kuruluşlarında IPv6’ya geçiş başlatılmamış olsa dahi IPv6 özelliği olan varlıklara olası yetkisiz erişimin tespit edilmesi ve engellenebilmesi amacıyla IPv6’ya ilişkin çeşitli güvenlik kontrollerinin planlanması ve uygulanması gerekmektedir.

Bu çerçevede ülkemiz kamu kurum ve kuruluşlarının IPv6’ya geçiş sürecinde yol gösterici olması amaçlanarak “IPv6 Güvenliği” dokümanı oluşturulmuştur.

IPv6 GÜVENLİĞİ

1. GİRİŞ

IPv6 ile ilgili RFC'ler 1996 yılında yayınlanmaya başlamış olmasına rağmen, IPv6'nın yaygın kullanılmaya başlama tarihi olarak 2012 senesi gösterilebilir. 2011 yılı içerisinde IPv4 adres aralığının bitmiş olması bunun en önemli sebebidir diyebiliriz. Temel olarak IPv6 çıkış noktası, adres ihtiyacını karşılamak olsa da IPv4'e göre bir takım ek güvenlik önlemleri de getirmektedir. Bununla beraber güvenlik açısından IPv6'nın bazı olumsuz yönleri de bulunmaktadır. Bilgi güvenliğinin her alanında en zayıf halka insan olduğu gibi, IPv6 için de özellikle geçiş sürecindeki bilgi ve tecrübe eksikliğinden ötürü en zayıf halkanın yine insan olduğu söylenebilir. Ayrıca yeni protokolün bazı açıklıkları da mevcuttur. Bu dökümanda bu açıklıklar ve oluşturabileceği etkiler aktarılmaya çalışılmıştır.

2. IPv6’daki Değişiklikler ve Güvenlik Açısından Değerlendirilmesi

IPv6 protokolünün açıklıklarından bahsetmeden önce protokolü biraz tanıyıp getirdiği yenilikleri bilmekte fayda olacağı değerlendirilmektedir.

IPv6’nın IPv4’e göre en temel değişikliği şüphesiz 128 bit’lik adres yapısı sayesinde IPv4’e göre katbekat artmış adres aralığına sahip olmasıdır. Adres uzayındaki bu genişlemeye güvenlik açısından baktığımızda saldırganlar açısından ağ, sistem keşiflerinin zorlaştığını söyleyebiliriz. Bununla beraber IPv6 için yeni tarama tekniklerinin geliştirildiği de söylenebilir. Arayüzlerde bazı IPv6 adresleri oluşturulurken MAC adreslerinden faydalanıyor olabilir. Ya da IPv6 adresinin sonunda “bad”, “cafe” benzeri kelimelerin kullanılması ihtimaline karşın tahmin yöntemiyle keşif saldırıları gerçekleştirilebilmektedir. Lokal ağda ise LLMNR, Multicast DNS ve DNS Service Discovery yardımıyla keşif saldırıları gerçekleştirilmektedir.

IPv6 ile sağlanan geniş IP uzayı, aynı zamanda IPv4 ile özdeşleşmiş ve geniş bir cihaz kümesine tek bir public IP atayarak IP havuzunu tasarruflu kullanmayı sağlayan NAT tekniğine olan gereksinimi de ortadan kaldırmaktadır. NAT gereksiniminin ortadan kalkması ve global adreslerin uç noktalarda kullanılabiliyor olması güvenlik açısından bir zafiyet oluşturur şeklinde değerlendirilebilir. Ancak her ne kadar global adresler sayesinde uç noktalarda kullanılan sistemler internet üzerinden erişilebilir hale gelse de bu erişim yine tamamen yapılacak yönlendirme ve uygun filtrelemeler ile gerçekleştirilebilecektir. Yönlendirme ve filtreleme konusunda doğru yapılandırmalar yapıldığı sürece bu durumun zafiyet oluşturduğundan söz edilemez.

IPv4’te NAT ile beraber IP’lerin A,B,C gibi sınıflandırılması ve değişken uzunluklu subnet ayrımının yapılabilmesi gibi çeşitli özellikler mevcutken IPv6’da NAT gibi sınıflandırma ve değişken uzunluklu subnet ayrımı özellikleri de ortadan kalkmıştır.

Bir paketin aynı ağ içerisinde tüm bileşenler tarafından alınmasını sağlayan broadcast mantığı da IPv6’da ortadan kalkmıştır. Birden fazla bileşene paketin iletimi multicast aracılığıyla sağlanır.

IPv4 ve IPv6 paket yapıları incelendiğinde aralarındaki en önemli farkın ek başlıklar olduğu söylenebilir. IPv4'te bir başlık, kullanılmasa dahi paket içerisinde bulunması gerekirken, IPv6'da tüm başlıklar ihtiyaca binaen pakete eklenir. IPv6’nın güvenlik konusundaki bir diğer üstünlüğü, güvenlik için tanımlanmış bu ek başlıklar ile yetkilendirme ve şifreleme yapılabilmesidir. Ayrıca IPv6’da ara düğümlerde paketlerin parçalanmadan aktarılması, yeni başlık yapısı ile ağ üzerinde paketlerin izlenmesinin kolaylaşması gibi güvenlik bütünlüğünü sağlayan yeni özellikler de mevcuttur.

2.1.IPv4 ve IPv6 Paket Yapıları ve Ek Başlıklar

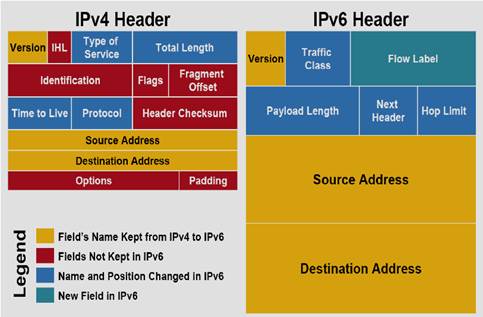

Aşağıdaki şemada IPv4 ve IPv6 paket yapıları gösterilmektedir :

Şema-1 IPv4 ve IPv6 Paket Yapıları

Yukarıdaki Şema-1’de görüldüğü gibi IPv4 paket yapısına gore IPv6 paket yapısının oldukça sade olduğu görülmektedir. Bunun sebebi IPv4 paketinin tüm başlık bilgilerini taşıyor olmasıdır. IPv6’da ise çeşitli bilgileri barındıran başlıklar ek başlık olarak tercihen pakete eklenir. Yukarıdaki şemada görülen temel IPv6 başlıklarından Kaynak IP adresini içeren kısım için IP adresinin değiştirilmesi (spoofing) IPv4’te olduğu gibi IPv6 için de geçerlidir. Özellikle IP adresi değiştirilerek yapılan DDOS saldırılarına önlem olarak “Ingress filtering” ve “Reverse Path Forwarding” denilen çözümler kullanılmaktadır.

“Ingress Filtering” genellikle İnternet Servis Sağlayıcı’nın yönlendirici sistemlerinde aktif edilmektedir. Bu özellik sayesinde trafiğin ürediği gerçek kaynağın tespiti mümkün hale gelmektedir. Çünkü kaynak ister saldırgan isterse geçerli bir kullanıcı olsun mutlaka erişilebilir bir IP adresi kullanmak zorundadır. “Reverse Path Forwarding” aslında “ingress filtering” özelliğini kullanabilme metotlarından bir tanesidir.

Yukarıdaki şemada IPv6 paket yapısının “ek başlıklar” (extension headers) kısmı gözükmemektedir. Daha önce IPv4’te kullanılmayan bazı başlıklar da içeren “ek başlıklar” kısmı IPv6 iletişime büyük esneklik kazandırır. Bununla beraber ek başlıklar, gerek işletim sistemi üreticilerinin RFC ile uyumlu ürün geliştirmemeleri, gerekse güvenlik cihazlarının henüz hazır olmamasından kaynaklı olarak bazı saldırıların gerçekleştirilebilmesine de olanak sağlamaktadır.

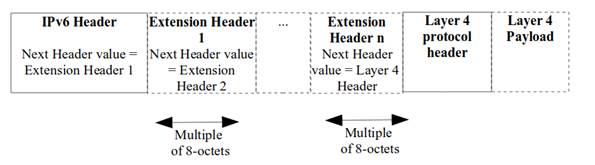

Yukarıda Şema-1’de görülen IPv6 paket yapısında “Next Header” başlığında “Extension Header” (Ek başlık) bilgisi olması durumunda IPv6 paket içerisinde Ek başlık kullanılacağı söylenebilir. Her bir “Extension Header” ile beraber “Next Header” başlığı altında farklı ek başlıkların da kullanılacağı belirtilebilir. Aşağıda gösterilen Şema-2 bu durumu özetlemektedir :

Şema-2 Ek başlıklar

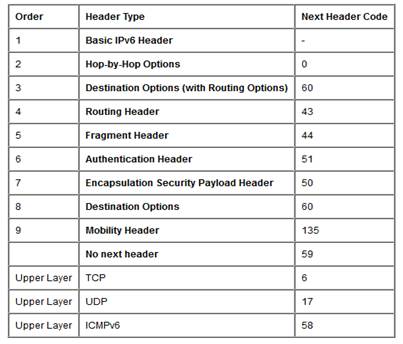

RFC2460’ta IPv6 paketine eklenebilecek ek başlıklar ve tavsiye edilen ekleme sıraları aşağıda Şema-3’deki gibi belirtilmiştir :

Şema-3 Ek başlıklar ve tavsiye edilen sıralaması

RFC 2460’ta bir IPv6 paketi içerisinde “destination options” header haricindeki tüm başlıkların en fazla 1 kez, “destination options” başlığının ise en fazla 2 kez kullanılabileceği belirtilmektedir.

Aşağıda bu ek başlıklardan “destination options” ve “fragment” başlıkları kullanılarak oluşturulan bazı zafiyetlerden bahsedilmektedir. Yapılan testler sırasında farklı fragmanlara karşılık işletim sistemlerinin farklı şekilde cevaplar dönmesi “OS Fingerprinting” denilen işletim sistemi keşif saldırılarında aşağıda bahsedilecek zafiyetlerin kullanılabileceği anlamına gelmektedir.

2.1.1. Atomic Fragments

Normal trafik işleyişinde paketin fragmente edilmediği (bölünmediği) ancak taşınan paket içerisinde “Fragment Header” başlığının aktif olduğu paketlere “atomic fragments” denilmektedir. Bu paketlerde “offset” ve “M” değerleri 0’dır. Bu da datagram içerisinde iletilen paketin ilk ve son fragman olduğu anlamına gelir. RFC 2460’ta belirtilen “destination options” başlığı hariç diğer başlıklardan tek bir başlığın paket içerisinde sadece 1 kez kullanılabileceği kuralı ihlal edilerek “atomic fragment” içerisindeki “Fragment Header”a next-header olarak yine bir “Fragment Header” eklendiğinde bazı işletim sistemlerinin 2 kez ICMPv6 echo reply mesajı ürettiği ve çoğu işletim sisteminde paketin kabul edildiği görülmüştür.

Testler sırasında Extension Header’lar genişletilerek 4 adet destination-options header kullanılması, 3 adet fragment header kullanılması durumunda da benzer sonuçlar elde edilmiştir.

2.1.2. Nested Fragments

İçerisinde bölünmüş fragmanların olduğu fragmanlara “nested fragments” denilmektedir. “Fragment Header” başlığına sahip fragman içerisinde yine “Fragment Header” başlığına sahip fragman bulunan paketler ile yapılan testlerde yine bazı işletim sistemlerinin bu paketlere ICMPv6 ile cevap verdiği görülmüştür.

2.1.3. Covert Channel

IPv4’te bir IP paketi içerisinde veriyi saklayarak iletmeye yönelik “Options” başlığı kullanılabilmektedir. Ancak bu başlığa ayrılmış alan maksimum 40 byte’tır. IPv6’da ise “Options” ve “Hop-by-hop Options” başlıklarına değişken uzunlukta veri tanımlanabilir. Bunun neticesi olarak tek bir başlık alanı 8 bitten oluştuğu için maksimum 256 byte olacak şekilde daha uzun verilerin IPv6 paketi içerisine saklanıp iletilmesi mümkün hale gelmektedir.

Ayrıca IPv4’tekine benzer şekilde ek başlıklar kullanılmadan temel IPv6 başlıklarından “Traffic Class” ve “Flow Label” başlıkları kullanılarak da “covert channel” oluşturulabilmektedir.

2.1.4. Routing Header

Daha önce de ifade edildiği gibi ek başıklardan “Hop-by-hop” ve “Routing” başlıkları hariç diğer tüm başlıklar uç noktalarda işlenir. “Hop-by-hop” ve “Routing” başlıkları ise aradaki cihazlar tarafından işlenebilir. Bu aradaki cihazlar üzerinde bu başlıklar ile ilgili zafiyetler üretilebileceği anlamına gelmektedir.

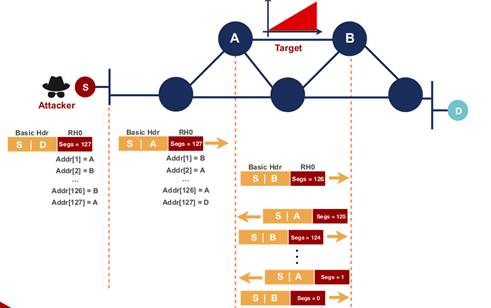

“Routing Header” başlığı paketin hedeflenen alıcıya teslim edilmesi için gideceği yol üzerinde ziyaret edilecek bir veya birkaç IP’ye ilişkin bilgi içerir. Bu başlığın farklı tipleri mevcuttur. Her ne kadar RFC 5095 ile kullanımı ortadan kaldırılmış olsa da “Type 0” kullanılması durumunda “amplification” saldırıları gerçekleştirilebilir.

Bu saldırının nasıl gerçekleştirilebileceği aşağıdaki şema-4’te gösterilmektedir.

Şema – 4 : Routing Type “0” Saldırısı

2.2.IPv6 Geniş Adres Uzayı

IPv6’nın128 bitlik adres düzeninde ağ ve uç makinelere ait bölümleme oldukça geniş olabilmekte, tek bir ağ üzerinde çok fazla IP kullanımı olanaklı hale gelmektedir. Bu yüzden de keşif saldırıları zorlaşmaktadır.

Keşif saldırıları bir saldırı türü olmaktan çok saldırı öncesi hedef cihazların tespiti ve kurban aramak için kullanılan çalışmaları içermektedir. IPv4 ağlarında adres aralığının dar olması nmap, zmap benzeri tarama programları ve solucanlar tarafından bir ağa ait tüm adres aralığının çok kısa bir zamanda taranmasını mümkün kılmaktadır. IPv6 ile birlikte en düşük alt ağ adresi olan /64, 2 üzeri 64 adres içermektedir. Alt ağdaki adres sayısındaki bu artış rasgele IP adres tarama ile hedef bulma olasılığını azaltmaktadır.Adres aralığının getirdiği bu koruma saldırganların rastgele IP adresi aramak yerine DNS mekanizması kullanmaları ile aşılabilir. Hedef ağa ait alan adı altında bulunan bilgisayarların IPv6 adresine ulaşmak, DNS sözlük saldırısı ile desteklenmiş bir DNS kaba kuvvet saldırısı ile mümkündür. DNS kaba kuvvet saldırısı yapan TXdns benzeri uygulamalar bu amaç için kullanılabilir. IPv6 ile birlikte ağda belirli servisleri veren sunucuların ortak çoklu gönderim adresi kullanmaları sunucuların adreslerinin bulunmasını kolaylaştırmaktadır. Örneğin ağdaki tüm EIGRP yönlendiricilerini temsil eden FF02::A adresi bu yönlendiricileri tespit etmek için kullanılabilir.

2.3.IPv6 Yetkilendirme ve Şifreleme

IPSEC’in IPv4’te kullanımı opsiyonel iken IPv6’da bir zorunluluk olarak karşımıza çıkmaktadır. Yalnız bu zorunluluk farklı iki RFC’de farklı şekilde nitelendirilmektedir. RFC 4294’te bu zorunluluk “must” ile ifade edilirken RFC 6434’te “should” ile ifade edilmekte yani RFC 6434’te ki zorunluluk tavsiye niteliği taşımaktadır. Nitekim IPv6 paketi içerisinde IPSEC kullanımı yukarıda şema 3’te görülen “Authentication Header” ve “Encapsulation Payload Header” ek başlıklarının kullanımına bağlıdır. IPSEC’in ek başlıklar sayesinde kullanılabiliyor olması aslında IPv6 için de IPSEC’i opsiyonel bir özellik haline getirmektedir.

Günümüzde IPv6 üzerinden yapılan iletişimin çoğunda IPSEC kullanılmamaktadır. Ancak yukarıda bahsedilen ek başlıklar devreye alınarak IPSEC ile iletişimin güvenliğinin sağlanması tavsiye edilir.

2.4.Yeni Protokoller

IPv6 ile gelen yeni özelliklerden bir tanesi de DHCP yardımı olmaksızın otomatik adres yapılandırmasına imkan sağlamasıdır. IPv4 için otomatik yapılandırma ancak DHCP yardımıyla yapılabilmektedir. IPv6’daki otomatik adres yapılandırması IPv4’teki ARP (Address Resolution Protocol)’ın yerini alan NDP (Neighbor Discovery Protocol) sayesinde yapılır. Eğer herhangi bir güvenlik önlemi alınmadan NDP uygulanması durumunda, protokol bir takım zafiyetler barındırmaktadır. Örnek olarak, bir NDP mesaj içerisinde spoof edilmiş bir MAC adresi kullanılarak saldırgan DOS veya MiTM saldırıları gerçekleştirebilir. NDP protokolü ICMPv6 paketleri ile çalışır.

2.4.1. NDP

NDP, adres otomatik yapılandırmaya, link üzerindeki diğer uçların tespitine, diğer uçların Link-Layer adreslerinin belirlenmesine, duplike adres tespitine, erişilebilir router ve DNS sunucuların tespitine, adres netmask’ının keşfine yarar. Bunları yaparken ICMPv6 paketleri kullanır. IPv6 desteği olan ve IPv6 enable olan bir arayüzün default olarak bir IPv6 Multicast Address Group üzerinden aldığı IP’si vardır. Hedefe iletilecek olan paket için MAC adresi bu multicast adrese iletilen bir ICMPv6 paket üzerinden öğrenilir. İletilen paket ağ üzerindeki tüm link-local adreslere ulaşır. IPv6 iletişim için ICMPv6 mesajların alış verişi oldukça önemlidir.Bununla birlikte, yanlış, bozulmuş, hatalı mesajlar ile DOS, trafiğin farklı bir yere iletimi veya farklı bir takım zararlı aktiviteler de gerçekleştirilebilir. NDP’nin bu zafiyetlerine çözüm olarak SEND (Secure Neighbor Discovery) geliştirilmiştir. SEND ile NDP’deki mesajların şifreli iletimi sağlanır.

NDP temelli saldırılar aşağıda belirtilmiştir :

2.4.1.1.Ortadaki adam saldırıları (MiTM)

Gelen, gidek paketlerin içeriğinin okunması ve oturum zehirlemesi gibi ileri saldırılar için öncelikle ortadaki adam saldırısı gerçekleştirilir. IPv6 üzerinde bu saldırının gerçekleştirilebilmesi için ise birden fazla yöntem vardır.

2.4.1.1.1. Spoof edilmiş ICMPv6 Neighbor Advertisement paketi yoluyla :

Birbirine uçtan uça bağlı bir ağ (link-local network) üzerinde iletişim iki tip ICMPv6 paketlerinin alış verişi neticesinde sağlanabilir. Bunlar Neighbor Solicitation ve Neighbor Advertisement paketleridir. Bu iki tip paket genel olarak MAC adresinin pakete işlenmesi için kullanılmaktadır. Ancak bu paketlerin alış verişi tamamen güvensiz bir şekilde yapılır.Bir saldırganın başkasına aitmiş gibi kendi MAC adresini Neighbor Advertisement paketi üreterek ağa sunmasını engelleyici herhangi bir koruma mekanizması bulunmamaktadır.

Örneğin aşağıdaki resimde MAC öğrenmek için normal seyrinde işleyen NS ve NA paketlerinin alışverişini görebiliriz. Node A üzerinden Node B’ye veri iletiminin sağlanabilmesi için A’nın ICMPv6 NS paketini multicast adrese iletmesi, bu multicast adres üzerinden dinleme yapan B’nin ise paketin kendisine geldiğini anlayarak A’ya “Solicited” bayrağı aktif olan ICMPv6 NA paketini dönmesi gerekmektedir.

Bu alışveriş zafiyet barındırmakta ve aynı link üzerine erişim sağlayan saldırganın NS ve NA paketlerini bozarak MiTM saldırı gerçekleştirmesine imkan tanımaktadır.

Örneğin aşağıdaki resimde aynı linkte bulunan saldırgan A tarafından iletilen NS paketini görür. Bir yandan A’ya B tarafından “Solicited” bayrağı aktif olan NA dönüşü olacakken, saldırgan tarafından da aynı zamanda “Solicited” bayrağına ek olarak “Override” bayrağı da aktif olan NA paketi dönülür. A tarafından “Override” bayrağı aktif olan paket önceliklendirilir ve iletişim saldırgan ile başlamış olur.

2.4.1.1.2. Spoof edilmiş ICMPv6 RA paketi yoluyla :

Bir IPv6 ağı içerisinde, router görevi gören sistem tarafından belirli periyotla network prefixi, konfigurasyon tipi gibi bir takım bilgiler RA (Router Advertisement) denilen paketler aracılığıyla multicast adresi ile paylaşılır. Ağdaki bütün sistemler tarafından bu paketler alınarak routing tabloları, varsayılan çıkış kapısı gibi konfigurasyonlar sistem üzerinde otomatik yapılandırılır.

Bununla beraber uçtaki sistem üzerinden de router’ın RA paketi iletimi tetiklenebilir.Bunun için sistem üzerinden router’a RS (Router Solicitation) paketinin iletilmesi gerekir.

Ağdaki saldırgan tarafından gerçekleştirilen MiTM saldırısı saldırganın kendisini ağda router ilan etmesi ve kendisini varsayılan çıkış kapısı olarak göstermesi ile gerçekleştirilebilir.

2.4.1.1.3. Replay Atak yoluyla :

Ağdaki tüm trafiğin sniffer aracılığıyla saldırgan tarafından dinlenmesi ve MiTM saldırısını gerçekleştirmeye yarayacak paketlerin toplanarak istenilen zamanda üretilip, saldırının gerçekleştirilmesi şeklindedir.

2.4.1.2.DOS (Denial of Service) Saldırıları :

Bildiğimiz DOS saldırıları IPv6 NDP protokolünün zafiyetleri sömürülerek de aşağıdaki yöntemlerle gerçekleştirilebilmektedir.

2.4.1.2.1. DAD (Duplicate Address Detection) :

Ağ üzerinden bir uç makinenin IP alabilmesi yukarıda da bahsedilen RS paketleri sayesinde gerçekleştirilebilmektedir.Ağdaki router tarafından uç makineye sağlanan IP’nin eşsiz olması DAD (Duplicate Address Detection) denilen bir mekanizma ile kontrol edilir.Buna göre uçtaki makine IP RA aracılığıyla IP aldıktan sonra tüm ağa NS paketi aracılığıyla aldığı IP’yi duyurur.Bu duyurunun amacı ağda aynı IP’ye sahip bir makine varsa, o makineden cevap almaktır.Eğer herhangi bir cevap alınamazsa makine aldığı IP’nin eşsiz olduğuna karar verir.

Ağdaki saldırgan uçtaki makinenin servis veremez hale gelmesini, DAD için gönderilen NS paketine NA paketleri ile cevap vererek başarır. Her gelen cevapta uçtaki makine aldığı IP’nin eşsiz olmadığını düşünerek, bütün süreci tekrar işletir.

2.4.1.2.2. Smurf Attack :

IPv4’teki benzer şekilde ağa ait multicast adres gruba spoof edilmiş ICMPv6 paketlerinin iletilmesi sonucu gerçekleştirilir.

2.4.1.3.ICMPv6 Flooding Attack :

Genel olarak hedefe yoğun bir şekilde ICMPv6 paketlerinin iletilmesiyle link üzerinden sağlanan geçerli oturumların düşürülmesi, linkin ve hedefin servis veremez hale gelmesi amaçlanır.Bu saldırılar aşağıda bahsedilen farklı yöntemlerle gerçekleştirilebilmektedir :

2.4.1.3.1. ICMPv6 Flooding Attacks (RA Flooding) :

Ağda bulunan yönlendirici (router) cihazları ND paketleri sayesinde birbirlerini keşfedip, MAC adreslerini ve prefix bilgilerini belirleyebilirler. Bu özellik saldırganın kendisini ağdaki bir segmentin varsayılan ağ geçidi olarak göstermesine imkan tanır. Ardından saldırgan RA paketleri ile sahte prefix’ler iletmeye başlar. Çok fazla sayıda sahte RA paketi alan sistemlerin CPU kaynakları tükenir ve servis veremez hale gelir. Birçok işletim sisteminde IPv6 ve otomatik yapılandırma varsayılan olan açıktır. Örneğin Windows için, güvenlik duvarı veya benzer güvenlik çözümleri de bu saldırıya karşı koruma sağlayamaz.

Bu saldırıda saldırganın gönderdiği RA paketleri içerisindeki route bilgileri, ağda geçerli olan router üzerinden ilan edilen route bilgisini önceliklendirme yoluyla ezer. Normalde önceliklendirme bayrağı “Medium” olarak set edilmiş geçerli router üzerinden gelen route’lara karşı, önceliklendirme bayrağı “High” olarak set edilmiş route bilgileri gönderir. Böylece ağdaki makineleri varsayılan ağ geçidi olarak kendisini kullanmaya zorlar.

2.4.1.3.2. ICMPv6 Flooding Attacks (Multicast Listener Discovery (MLD) Report Message Flooding) :

MLD bir sistemin belirli bir grup için multicast datayı talep edebildiği bir IPv6 protokolüdür. MLD paketlerini alan bu sistem belirli olan bu gruptaki bilinen diğer alıcıların da aynı paketleri almasını sağlar. Ağda MLD operasyonu aşağıdaki şekildeişler :

· Router ağda periyodik olarak MLD query mesajları yayınlar.

· Ağdaki makineler router tarafından iletilen query mesajlarına karşı kendi grup üyelikleriyle ilgili bilgiyi içeren MLD report mesajlarıyla yanıt verir.

· Ağdaki tüm router’lar MLD report mesajlarını alır ve makinelerin üyelik bilgilerini tutar.

· Eğer bir router, belirli bir periyot boyunca belirli bir grup için report mesajı almazsa, router bu gruba ilişin ağda hiç üye kalmadığını düşünür.

MLD report mesajları ile yapılan flooding saldırısında tek bir multicast gruba yapılacak saldırı ile tüm grupların etkilenmesi hedeflenir. Örneğin FF02::02 rüm router’ların dinlediği multicast adresidir. Tüm router’ların bulunduğu bu multicast gruba yapılacak saldırı sayesinde ağdaki makinelerin servis veremez hale gelmesi sağlanabilir.

2.4.1.3.3. ICMPv6 Flooding Attacks (NS Flooding) :

Normal şartlarda herhangi bir IPv6 IP’sine sahip uç, link üzerindeki bir başka ucun MAC adresini öğrenmek amacıyla istediği zaman NS paketi üreterek istekte bulunabilir.Bu istekte bulunurken aynı zamanda kendi MAC adresini de paylaşır.

NS flooding saldırısı NS paketleri ile hedef makineye farklı bir IPv6 adres ve MAC adres bilgisi iletilerek gerçekleştirilir.Böylece ağın performansı zayıflar. Ayrıca saldırgan ağdaki trafiği de sniff edebilir. Çok fazla yanlış bilgi içeren NS paketlerinin iletimi aynı zamanda hedefin belleğinin şişmesine ve servis veremez hale gelmesine sebep olur.

Yukarıda bahsedilen NDP temelli saldırıların tamamı NDP’nin tamamen güvensiz olan ICMPv6 paketlerine dayanmasından kaynaklanmaktadır.

IPv6 güvenliği ile ilgili olarak günümüzde kullanılan güvenlik ürünlerinin her ne kadar IPv6 konfigurasyonu anlamında desteği bulunsa da saldırılar bazında henüz hazır olmadığı görülmektedir. Örneğin zararlı yazılımların oluşturduğu iz imza tabanlı koruma sağlayan sistemler tarafından henüz engellenememektedir.IPS sistemleri üzerinde IPv6 tabanlı imza sayısı oldukça düşük sayıdadır. Bir başka örnek vermek gerekirse Windows makineler varsayılan ayar olarak IPv6 tünellemelerini olanaklı kılar. Tünelleme yöntemi, IPv4 ağını kullanmakta olan; fakat herhangi bir IPv6 güvenlik önlemi yerleştirmemiş olan kuruluşlar için büyük sorunlar anlamına gelebilir.

2.4.2. ICMPv6 :

ICMPv6 ile ilgili güvenlik risklerinden ilki ICMPv6'nın hata mesajlarının hedef adresinin çoklu gönderim adresi olarak tanımlanabilmesine izin vermesidir. Bu durumun saldırganlar tarafından kullanılması dağıtık servis dışı bırakma (DDOS) saldırısı için zemin oluşturabilir. Örneğin ağdaki tüm DHCPv6 adreslerini temsil eden FF05::1:3 çoklu gönderim adresi DHCPv6 sunucularına icmpv6 kullanan servis dışı bırakma saldırısı gerçekleştirmek için kullanılabilir.

ICMPv6'nın içerdiği seçeneklerin ve kullanımının zorunlu olması, güvenlik duvarlarında hangi ICMPv6 paketlerine izin verileceği konusunda probleme neden olabilir.

2.4.3. DHCPv6 :

DHCPv6 IPv4’teki DHCP’ye benzer şekilde temel olarak IP dağıtımı ve DNS bilgisinin öğrenilmesi için tasarlanmıştır. Ancak mesaj tipleri açısından DHCP’den ayrışır. IPv4’te DHCP’de olduğu gibi DHCPv6’da da araya girme (snooping) saldırıları gerçekleştirilebilir. Ağda bulunan sahte DHCPv6 sunucular üzerinden DHCPv6 mesajlarına enjeksiyon gerçekleştirilebilir. Bu tarz saldırılara karşı çözüm olarak IPSEC ya da “Secure DHCPv6” kullanılmalı, desteklenen cihazlar üzerinde “DHCPv6 Guard” aktif edilmelidir.

3. IP Tünelleme

Tünelleme (IP Tunneling), IPv6 trafiğinin şu anda yaygın olarak kullanılan IPv4 ağları ile taşınmasına olanak veren bir yöntemdir. Bu yöntem ile IPv6 paketleri IPv4 paketlerinin içine yerleştirilerek, IPv4 ağları üzerinde bir sanal tünel ile gönderilmesi anlamına gelir.

Bu yöntemde IPv6 paketleri başlık ve verileriyle birlikte bir bütün olarak IPv4 paketinin içine (başlıktan sonra, IPv4 paketinin verisi olarak) yerleştirilir. Bu konudaki sorun, güvenlik duvarları da dahil eski IPv4 cihazların, yeni protokol kullanılarak oluşturulan trafiği kolay çözümleyemiyor olmalarıdır. Bu anlamda saldırganlar bahsedilen tüneller üzerinden kolaylıkla IPv4 cihazlarının algılayamayacağı kötü amaçlı yazılım ve spam gönderebilirler.

SONUÇ :

IPv6 ağlarına geçişin birçok uyum sorunu sonucunda yavaş olacağı değerlendirilmektedir. Bu süreci daha yumuşak hale getirmek için birden fazla geçiş mekanizmaları geliştirilmiştir. Ancak bu mekanizmalar şirketlerin yanlış konfigürasyonu, tünel metotları ve iki protokolün (IPv4 ve IPv6) beraber kullanılması gibi etkenler sonucunda şu anda tahmin edilemeyen yeni güvenlik açıkları doğurabilir. Bu yüzden IPv6 ağlarına geçiş süreci ağ yöneticileri tarafından dikkatle değerlendirilmelidir.

Ayrıca IPv6 desteği basitçe “Evet” veya “Hayır” şeklinde cevaplanabilecek bir konu değildir. Arayüzler üzerinde IPv6 tanımlamalarının yapılabiliyor olması, basitçe anahtarlama ve yönlendirmelerin IPv6 üzerinden yapılabiliyor olmasından ziyade bir sistemin IPv6 desteğinden bahsedebilmek için getirdiği yenilikleri tam anlamıyla destekliyor olması ve herhangi bir güvenlik açığına sebebiyet vermeksizin mevcut operasyonların devamlılığını sağlayabiliyor olması gerekmektedir. Özellikle ağın güvenliğinden sorumlu cihazların ek başlıkların tamamını algılayıp, analiz edebiliyor olması beklenir.

Bununla beraber günümüzde artık kullanılan kişisel bilgisayarlardan geniş ağlardaki ağ ve güvenlik sistemlerinde kadar birçok cihaz ön tanımlı olarak IPv6’yı desteklemektedir. Ağın dizaynı ve konfigurasyonu IPv4 için yapılmış olsa da birçok cihazın hali hazırda IPv6 IP adresleri de bulunmaktadır. Ağ üzerinde tamamen IPv4’e odaklanılıp, istenmeyen trafiklerin analizi yapılıyor olabilir. Ancak benzer analizlerin IPv6 için de yapılıyor olması, güvenlik politikalarının mümkün olduğunca her iki protokolü kapsayacak şekilde oluşturulması gerekmektedir.

Sonuç olarak IPv6 için daha güvenli veya değil şeklinde bir sonuca varılamaz. Alınabilecek en önemli güvenlik önlemi, protokol hakkında bilgi edinmek olacaktır.

KAYNAKÇA :

1- Review of Security Vulnerabilities in the IPv6 Neighbor Discovery Protocol, Mohammed Anbar, Rosni Abdullah, Redhwan M.A. Saad, Esraa Alomari, Samer Alsaleem, Şub. 2016

2- Security Impacts of Abusing IPv6 Extension Headers, Antonios Atlasis.

3- RFC 6946 (https://tools.ietf.org/html/rfc6946)

4- An IPv6 Deployment Guide, The 6Net Consortium, Eylül 2005

5- RIPE NCC Training Course Material (https://www.ripe.net/support/training/material#ipv6-security)